Forensicカテゴリ。

150点。

今回の最少得点問題。

weird_shark.pcap_f5f1e42dd398f18c43af89ba972b3ee7を取得。

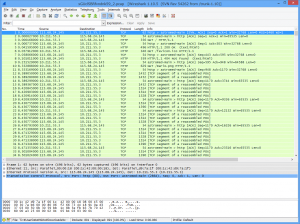

「.pcap」とあるのでそのようにファイル名を変更してWireSharkで開いてみる。

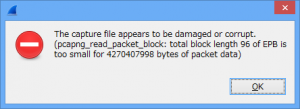

すると、怒られる。

何やらファイルが壊れていてパケットデータが32bitの限界に挑戦するようなサイズになっているらしい。

壊れているなら直してやりましょう、ということで、「pcap repair」でググったら、pcapfixというソフトウェアに行きついた。

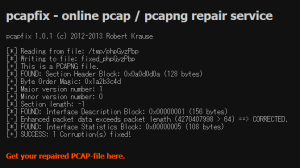

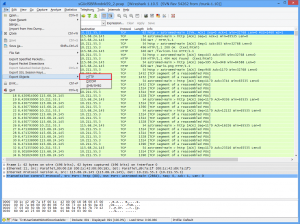

そこのオンラインバージョンにweird_shark.pcapを投入すると次のようになった。

パケット長のところが見事に修正されている。ありがたやありがたや。

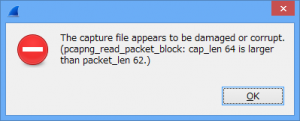

修正されたファイルをダウンロードして実行すると、また怒られた。

今度はパケット長より長くキャプチャしているぞと言われている。

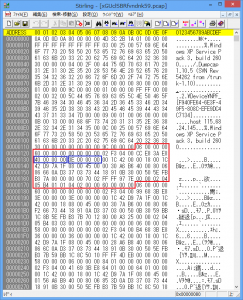

pcapfixで直らなかった以上、自分で直すしかない、とバイナリエディタで開いてみる。

pcapファイル(正確にはpcapngファイル)のフォーマットはこちらにあるので、にらめっこしながら目視でparseしていくと、赤線で囲った問題のセクションにたどり着く。

青線で囲った部分が左からそれぞれキャプチャ長とパケット長で、ここでキャプチャ長の方が大きくなっているために先ほどのエラーが出ていたというわけである。

そんな悪いセクションはいりません、ということでセクションごと削除して保存後、WireSharkで開いてみると今度は正常に開けた。

先頭がSYN+ACKパケットなので、さっき削除したのはSYNパケットなんだろうなあと思いつつ通信を眺めてみると、HTTPでいくつかのファイルをダウンロードしていることがわかるので、WireSharkの機能を使ってエクスポートする。

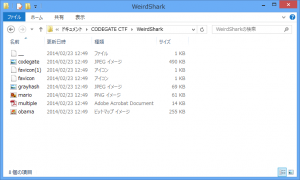

こんなファイル群が出力される。

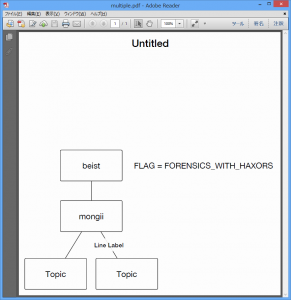

この中のmultiple.pdfを開くと、

答えが書いてある。

というわけでKeyは

FORENSICS_WITH_HAXORS

おまけ:

mario.pngの中身

違うだろ!!!